La Supply Chain di un attacco Cyber

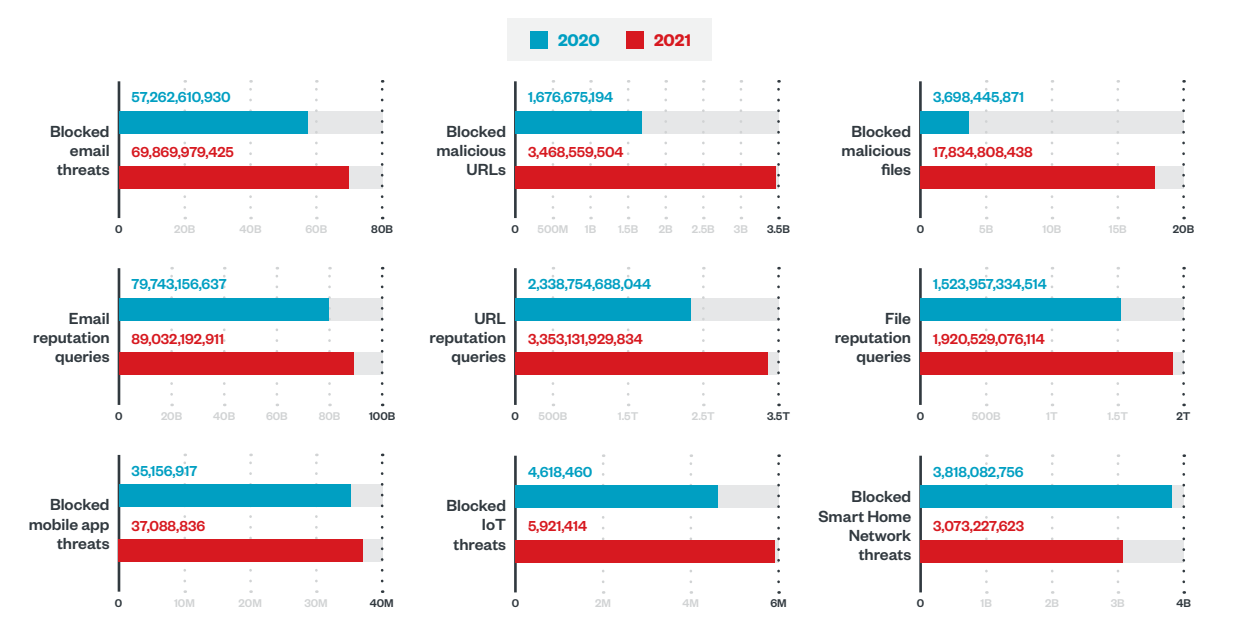

UN SOLO NOTO PRODUTTORE di antivirus ha bloccato 94.289.585.240 (!!)* minacce nel mondo nel 2021 (+42% rispetto al 2020)

336.431.403 (circa UN MILIONE al giorno)* le sole minacce via e-mail che hanno colpito l’Italia nel 2021

Mai come negli ultimi mesi abbiamo sentito parlare di cyber attacchi di diverso tipo e natura, la stragrande maggioranza dei quali volti a estorcere somme di denaro tramite un riscatto – cd. ransomware – per “restituire” alle aziende i file esfiltrati o il controllo dei proprio sistemi informativi.

La figura rappresenta un confronto tra il numero di e-mail, URL e minacce di file bloccate, di query relative a e-mail, URL e reputazione file e di app mobili bloccate, IoT e minacce di rete domestica intelligente nel 2020 e nel 2021*

NON SE, MA QUANDO: questo è la frase che meglio rappresenta le minacce cyber, è solo una questione di tempo e, prima o poi, come azienda o come persona, saremo destinati a subire una qualche tipo di attacco.

Contrariamente a quanto potrebbe apparire in superficie, gli attacchi informatici alle infrastrutture industriali e Governative di un Paese, non sono il frutto di un’azione rapida ed istantanea, ma necessitano di un periodo molto lungo di preparazione, mediamente anche di 6 mesi ed oltre.

Gli attacchi cyber nel corso degli anni si sono profondamente modificati: oggi costruire un’intrusione, come nel mondo fisico per tentare una rapina, è un percorso fatto di “appostamenti”, di controlli del “passaggio delle guardie”, di ricerca costante dei punti deboli. Gli attaccanti sviluppano sempre nuove tecniche ed addirittura si “consorziano” per preparare gli attacchi con controlli silenti nei nostri sitemi, in cui, attraverso passaggi codificati e successivi, “analizzano e studiano in profondità” i comportamenti ed i device fissi e mobili del futuro bersaglio, per potere infine realizzare la minaccia in maniera incisiva.

Ecco perché è corretto parlare in questo casi di “Supply Chain dell’attacco Cyber”.

Così come il periodo di gestazione è lungo e laborioso, anche le strategie di prevenzione non si improvvisano e vanno allestite con la massima accuratezza e le giuste tempistiche.

E’ inoltre importante sapere che, ad attacco avvenuto, i tempi di pieno ripristino delle funzionalità aziendali posso essere di mesi; mesi che possono essere trasformati in settimane o addirittura in giorni, se ci si affida ad un partner esperto e con le massime certificazioni previste dal mercato della Security.

E’ quindi facilmente intuibile il grande saving, sia in termini di tempo, di costi di recupero ma anche di profitti salvati, che può essere generato, rivolgendosi a dei professionisti esperti, certificati e con la massima capacità di copertura del mercato.

Se vuoi approfondire in dettaglio questo argomento, puoi scrivere a ict-procurement-service@adaci.it.

*Fonte Navigating New Frontiers: Trend Micro 2021 Annual Cybersecurity Report